Presentación

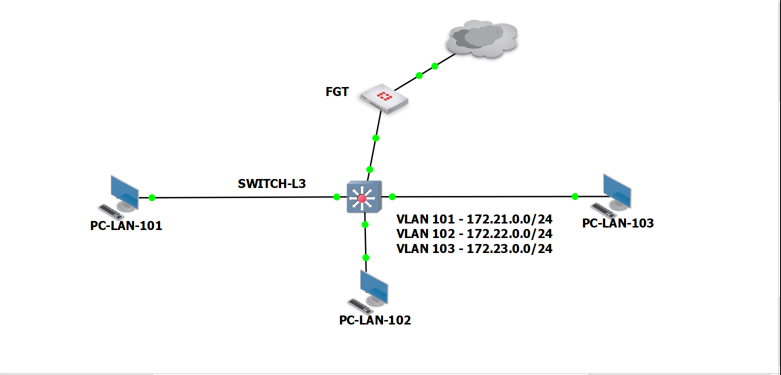

En esta ocasión estaremos configurando un Firewall Fortigate junto a un Switch de capa 3, diferentes Vlans, para la separación logica del tráfico, en otro post estaremos presentando que es una VLAN y para que se utilizan asi como sus beneficios.

- PC1 pertenece a la VLAN-ID 101 Alumnos –> 172.21.0.0/24

- PC2 pertenece a la VLAN-ID 102 Docentes –> 172.22.0.0/24

- PC3 pertenece a la VLAN-ID 103 Administradores –> 172.23.0.0/24

En Fortigate es posible utilizar la misma interfaz física para la creación y tráfico de diferentes VLANs, ya que pemite identificar el tráfico con el VLAN-ID, y separar así la interfaz física de manera lógica, en una o más interfaces lógicas, a través del tag frame 802.1q agregado que permite identificarlas (VLAN-ID).

Conociendo la RED

En la imagen tenemos un Fortigate de cara al internet este fortigate haciendo la función de edge firewall o firewall de perímetro se encarga de procesar el tráfico que proviene de la red interna hacia internet y vice-versa, en este caso de las diferentes VLANS Docentes, Alumnos y Administradores estos nombres para las diferentes son intencionalmente seleccionados para presentar unos de los mayores beneficios de la utilización de VLANS, y es que crear VLANS nos permite crear diseños más flexibles que agrupen a los usuarios por departamento, o por grupos que trabajan en lugar de por su ubicación física, y que como medida de seguridad nos permita implementar la aplicación de diferentes políticas de seguridad por VLANs, como Private Community VLAN o VACL, acls por VLAN que estaremos presentando más adelante.

VLANs

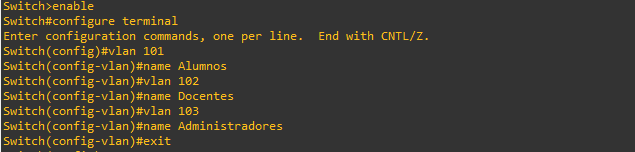

Crear, nombrar y asignar vlans es un proceso sencillo, como te mostraré a continuación, y ya en otro post ampliaremos sobre más atributos configurables con relación a las vlans.

Lo primero que hay que hacer es entrar o habilitar el modo de configuración, para eso ejecutamos los siguientes comandos:

enable

configure terminal

Creación de VLAN Switch capa 3

Una vez dentro del modo de configuración que es posible identificar porque el terminar ahora nos añade (config)#.

utilizamos los comandos:

vlan 101

Donde el 101 es el número de ID de las vlans que habíamos especficado al principio, y entramos al modo de configuración de vlan (config-vlan)#

name docentes

Donde docentes es el nombre de la vlan que queremos asignar.

Asignar VLANs a diferentes interfaces

Para esto volvemos al modo de configuración de terminal(config)#

interface gigabitEthernet 0/1

switchport mode acess

switchport access vlan 101

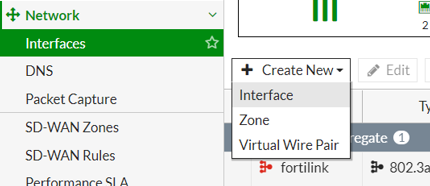

VLANs en Fortigate

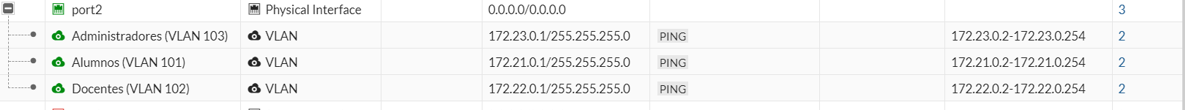

Dentro de la sección de Network, nos vamos al apartado de interfaces.

[+] Create New

Interface

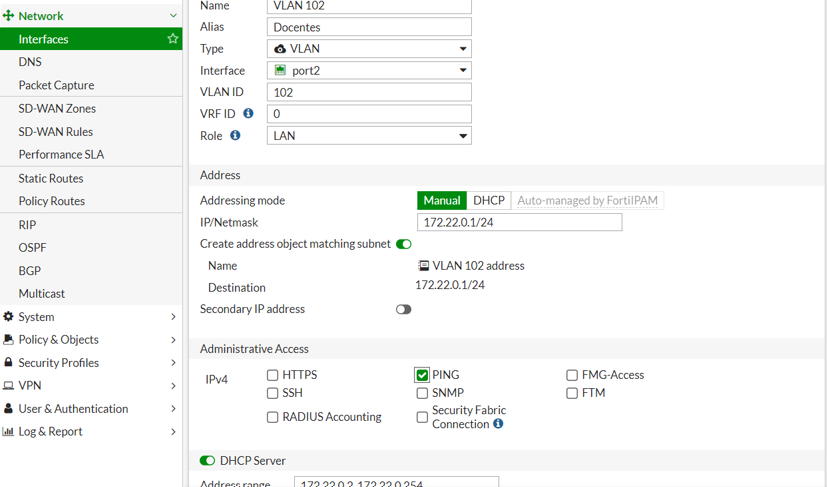

- En Name seleccionamos un nombre identificativo a la VLAN que se conecta.

- Asignamos el mismo alias que el nombre de la vlan configurada en el switch esto para mejor identificación, no necesariamente deben coincidir.

- Por favor notar, el tipo de interface selecionado en este caso Type:VLAN.

- Para la opción Role especificamos LAN en este caso.

La interfaz en este caso es el port2 (interface 2), es la misma para cada vlan, ya que mencioné en Fortigate “es posible utilizar la misma interfaz física para la creación y tráfico de diferentes VLAN, y tráfico hacia la interfaz fisica no es taggeado, pertenecen a la native vlan, tema de otro dia” aunque no permite separar el tráfico broadcast en transparent mode ya que todas las vlan pertenecen al mismo forward domain que son como broadcast domain, por lo que a VLANs distintas configuramos forward-domain distintos, de la siguiente forma:

config system interface

edit VLAN102 VLAN_102

set forward-domain 102

end

De esta forma tráfico en un interface es emitido solo a interfaces in el mismo forward domain ID.

- Vamos a asignar la dirección ip de forma manual 172.22.0.1/24

Habilitamos ping para hacer prueba inter-Vlans al final. (no recomendado en entorno reales).

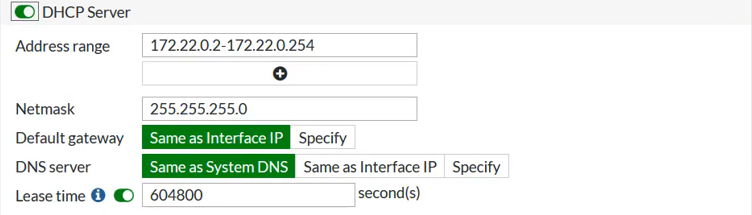

Por último configuramos el DHCP server en cada interfaz tipo VLAN para que nuestro equipos reciban direccionamiento.

En este apartado configuramos en modo servidor, dentro del mismo rango de direcciones ip de la interfaz física, y asignamos como puerta de enlace la dirección de la interfaz.

Podemos ver como las VLANs se muestran como parte de la interfaz port2.

Inter VLAN Royting a traves del Fortigate

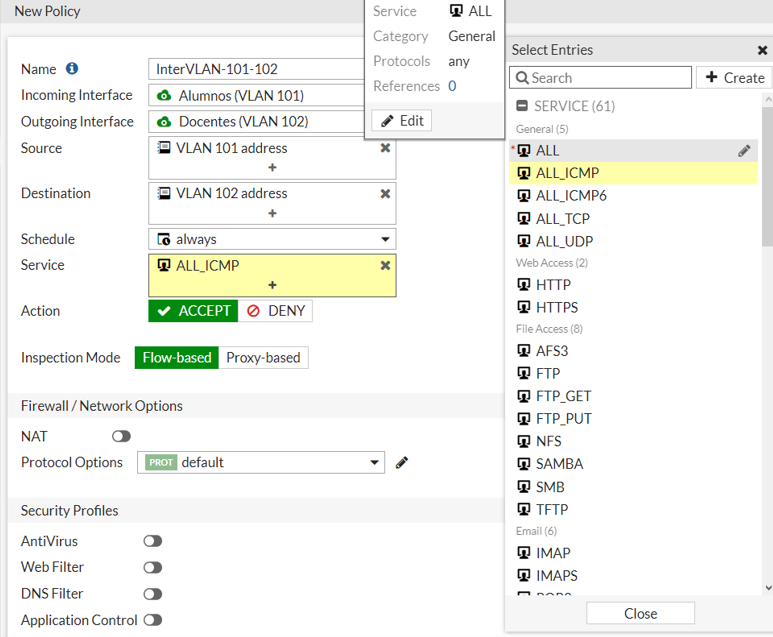

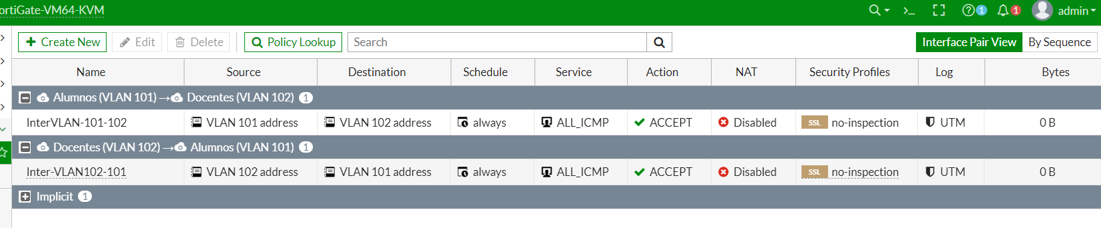

Para esto nos vamos a Policy & Obejct –> Firewall policy.

Asignamos un nombre, en este ejemplo solo lo mostraremos, suponiendo que las distintas redes necesitan tráfico entre sí, aqui a modo de demostración aplicamos inter-vlan routing creando reglas en ambas direcciones, permitiendo solo comunicación ICMP, pero en ambiente reales deberíamos ser mas granulares a la hora de selecionar servicios.

Para esto luego de crear la primera regla, solo debemos de hacer clic derecho en el interface pairview pane clone reverse, asignar un nombre y activar.

Ping-ing

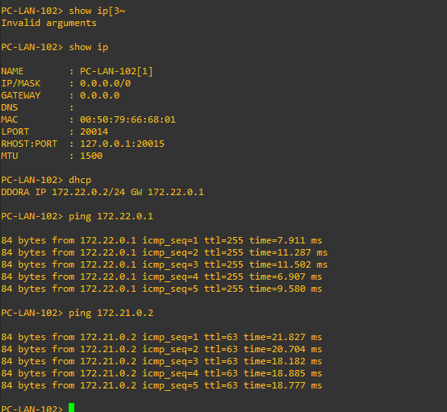

En la imagen observamos una máquina de VLAN102, recibiendo direccionamiento ip mediante dhcp, haciendo ping a su puerta de enlance y a otra pc en la VLAN101.

🖱️by: @DaVinciRoot